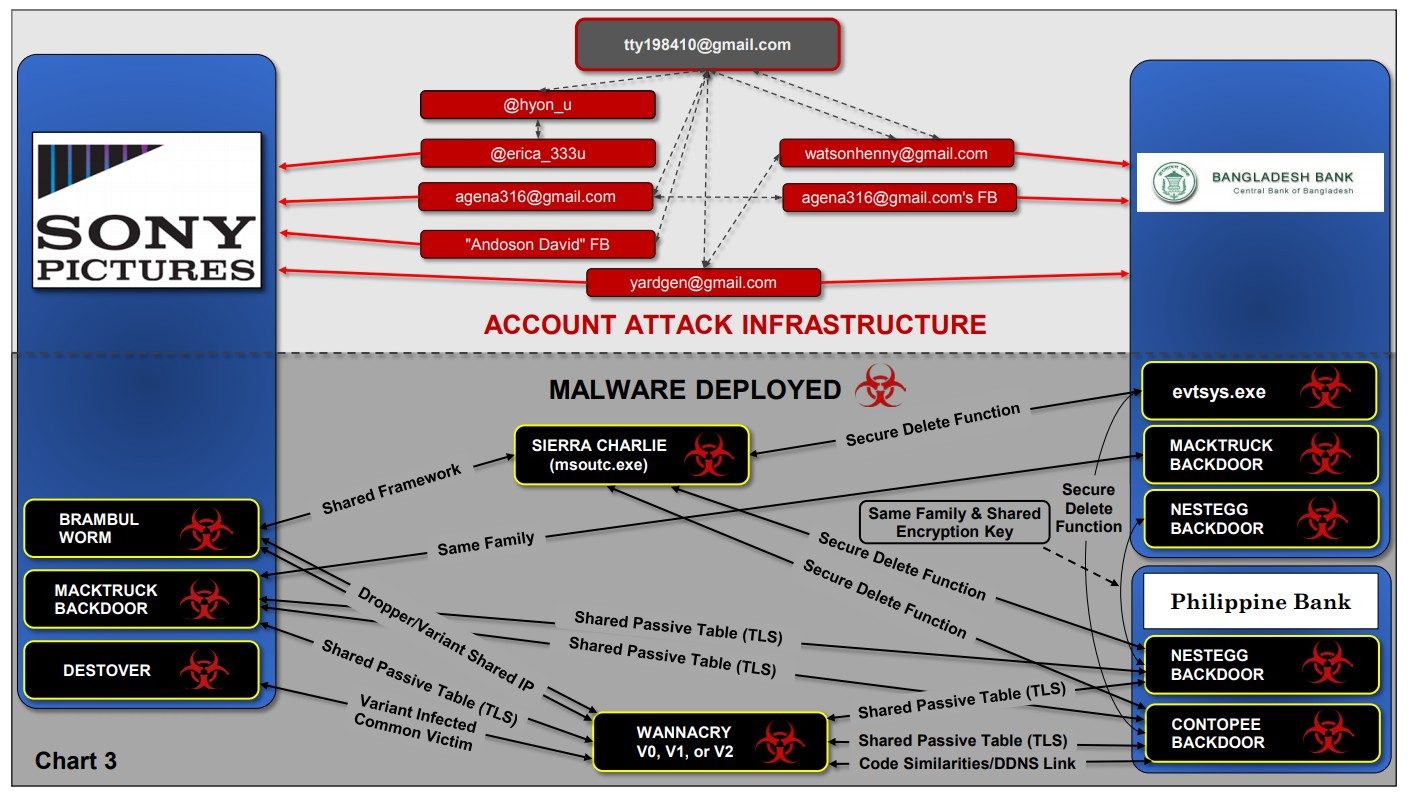

Il s’appelle Park Jin Hyok, il est né le 15 août 1984 et il a un diplôme en informatique obtenu auprès de l’université technologique Kim Chaek de Pyongyang. Il maîtrise les langages Visual C++, PHP, Java, JSP et Flash. Et par ailleurs, il fait partie du groupe de pirates nord-coréens Lazarus qui est à l’origine des attaques informatiques les plus spectaculaires des dernières années. Ce groupe est fortement suspecté d’avoir réalisé le sabotage de Sony Pictures Entertainment, d’avoir créé et diffusé le terrible ransomware WannaCry et d’avoir dérobé 81 millions de dollars au sein de la banque centrale du Bangladesh.

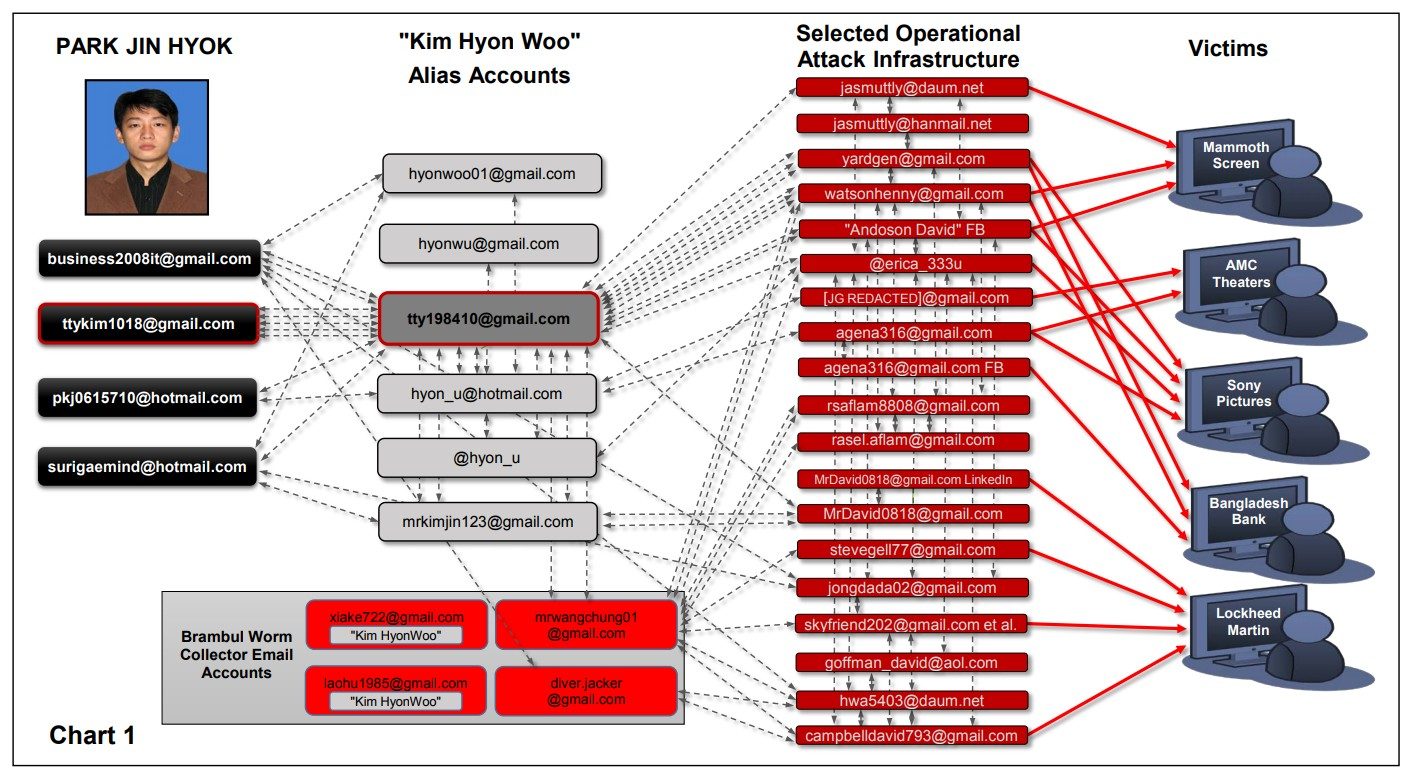

L’identité de cette personne figure dans un acte d’accusation de 179 pages que le ministère de la justice vient de publier et qui démontre, preuves à l’appui, l’appartenance de M. Park Jin Hyok à ce fameux groupe de pirates. Cette identification s’appuie sur un travail d’enquête minutieux basé sur les traces numériques laissées par les auteurs de ces attaques : adresses email pour envoyer les spams vérolés, adresses IP utilisées par l’infrastructure de pilotage (command & control), similarités dans les codes informatiques, etc.

Park Jin Hyok n’est évidemment pas le seul membre du groupe Lazarus, mais c’est celui sur lequel le gouvernement américain a pu accumuler suffisamment d’indices pour créer un acte d’accusation qui tienne la route. Ainsi, il apparaît que cet informaticien a travaillé pendant plus de dix pour une société de services informatiques Chosun Expo Joint, qui serait en fait une couverture de « Lab 110 », un service secret nord-coréen dédié au piratage. Cette société dispose de filiales en Corée du nord et en Chine. Entre 2011 et 2013, Park Jin Hyok opérait depuis Dalian, une ville chinoise proche de la frontière nord-coréenne. C’est en interceptant un CV envoyé en 2011 que le FBI d’ailleurs pu récupérer une photo et les éléments biographiques du pirate.

Mais au final, il est très peu probable que Park Jin Hyok se retrouve un jour devant un tribunal américain. Il n’y a pas d’accord d’extradition entre les Etats-Unis et la Corée du nord. Le seul moyen de lui mettre le grappin dessus est de l’intercepter pendant un voyage. Mais l’essentiel n’est pas forcément là. Cet acte d’accusation sert également à montrer qu’il est possible d’identifier les auteurs de piratage informatique et de les épingler à la vue de tous, dans l’espoir de créer un effet dissuasif et augmenter la pression politique.

En 2014, cette stratégie avait plutôt bien fonctionné. Le gouvernement américain avait identifié et inculpé cinq officiers de l’armée chinoise pour piratage informatique et espionnage économique. Cette offensive juridique avait contribué à la mise en place d’un accord entre les Etats-Unis et la Chine pour arrêter l’espionnage économique. Et en 2016, les attaques chinoises avaient effectivement disparu.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.